INTRODUÇÃO

Durante vários meses, Talos tem trabalhado com parceiros de inteligência contra ameaças do setor público e privado e com a aplicação da lei na pesquisa de um avançado uso de um sistema de malware modular sofisticado que chamamos de “VPNFilter”. Não concluímos nossa pesquisa, mas eventos recentes nos convenceram de que o caminho correto a seguir é agora compartilhar nossas descobertas para que as partes afetadas possam tomar as medidas apropriadas para se defenderem. Em particular, o código deste malware se sobrepõe às versões do malware BlackEnergy – que foi responsável por vários ataques em grande escala direcionados a dispositivos na Ucrânia.

VPNFilter

Embora isso não seja definitivo, também observamos VPNFilter, um malware potencialmente destrutivo, infectando ativamente hosts ucranianos a um ritmo alarmante, utilizando uma infra-estrutura de comando e controle (C2) dedicada a esse país. Pesando esses fatores juntos, sentimos que era melhor publicar nossas descobertas até o momento antes de concluir nossa pesquisa. A publicação antecipada significa que ainda não temos todas as respostas – talvez nem tenhamos todas as perguntas -, portanto, este blog representa nossas descobertas a partir de hoje e atualizaremos nossas descobertas à medida que continuarmos nossa investigação.

Tanto a escala quanto a capacidade desta operação são preocupantes. Trabalhando com nossos parceiros, estimamos que o número de dispositivos infectados seja de pelo menos 500.000 em pelo menos 54 países. Os dispositivos conhecidos afetados pelo VPNFilter são os equipamentos de rede Linksys, MikroTik, NETGEAR e TP-Link no espaço pequeno e doméstico (SOHO), bem como nos dispositivos NAS (Network-Attached Storage) da QNAP. Nenhum outro fornecedor, incluindo a Cisco, foi observado como infectado pelo VPNFilter, mas nossa pesquisa continua. O comportamento desse malware em equipamentos de rede é particularmente preocupante, pois os componentes do malware VPNFilter permitem o roubo de credenciais de sites e o monitoramento de protocolos Modbus SCADA. Por último, o malware tem uma capacidade destrutiva que pode inutilizar um dispositivo infectado, que pode ser acionado em máquinas de vítimas individuais ou em massa,

O tipo de dispositivos visados por esse ator é difícil de defender.

Eles estão freqüentemente no perímetro da rede, sem nenhum sistema de proteção contra invasões (IPS) e normalmente não possuem um sistema de proteção baseado em host disponível, como um pacote antivírus (AV). Não temos certeza do exploit em particular usado em um determinado caso, mas a maioria dos dispositivos segmentados, principalmente em versões mais antigas, tem explorações públicas conhecidas ou credenciais padrão que tornam o comprometimento relativamente simples. Tudo isso contribuiu para o crescimento silencioso dessa ameaça desde pelo menos 2016.

Esta postagem fornece as descobertas técnicas que você normalmente veria em um blog do Talos. Além disso, detalharemos algumas reflexões sobre a propaganda por trás dessa ameaça, usando nossas descobertas e o histórico de nossos analistas, para discutir o possível processo de pensamento e as decisões tomadas pelo ator. Também discutiremos como se defender dessa ameaça e como lidar com um dispositivo que possa estar infectado. Finalmente, compartilharemos os COIs que observamos até este ponto, embora tenhamos certeza de que há mais que não vimos.

Breve análise técnica

O malware VPNFilter é uma plataforma modular de múltiplos estágios com recursos versáteis para suportar operações de coleta de inteligência e ataques cibernéticos destrutivos.

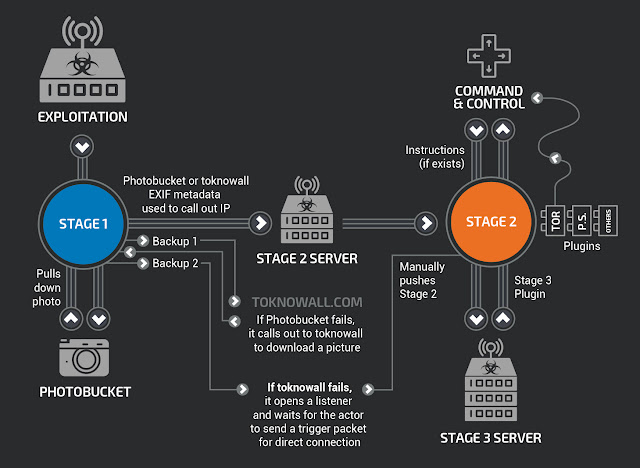

O malware do estágio 1

Persiste por meio de uma reinicialização, o que o diferencia da maioria dos outros malwares que têm como alvo os dispositivos da Internet-de-coisas, porque o malware normalmente não sobrevive a uma reinicialização do dispositivo. O principal objetivo do estágio 1 é ganhar uma posição persistente e ativar a implantação do malware do estágio 2. O Estágio 1 utiliza vários mecanismos redundantes de comando e controle (C2) para descobrir o endereço IP do atual servidor de implantação do estágio 2, tornando esse malware extremamente robusto e capaz de lidar com mudanças de infraestrutura C2 imprevisíveis.

O malware do estágio 2

Que não persiste durante a reinicialização, possui recursos que esperamos em uma plataforma de coleta de inteligência, como coleta de arquivos, execução de comandos, exfiltração de dados e gerenciamento de dispositivos. No entanto, algumas versões do estágio 2 também possuem um recurso de autodestruição que sobrescreve uma parte crítica do firmware do dispositivo e reinicializa o dispositivo, inutilizando-o. Com base no conhecimento demonstrado do ator sobre esses dispositivos e na capacidade existente em algumas versões do estágio 2, avaliamos com alta confiança que o agente poderia implantar esse comando de autodestruição na maioria dos dispositivos que controla, independentemente de o comando estar embutido o malware do estágio 2.

Além disso, existem vários módulos do estágio 3 que servem como plug-ins para o malware do estágio 2. Esses plugins fornecem o estágio 2 com funcionalidade adicional. No momento em que escrevo, estamos cientes de dois módulos de plug-in: um sniffer de pacotes para coletar tráfego que passa pelo dispositivo, incluindo o roubo de credenciais de sites e o monitoramento de protocolos Modbus SCADA e um módulo de comunicações que permite que o estágio 2 se comunique pelo Tor. Avaliamos com grande confiança que existem vários outros módulos de plug-in, mas ainda precisamos descobri-los.

Discussão Tradecraft

Avaliamos com grande confiança que esse malware é usado para criar uma infraestrutura expansiva e difícil de atribuir que pode ser usada para atender a várias necessidades operacionais do agente de ameaça. Como os dispositivos afetados são legitimamente de propriedade de empresas ou indivíduos, atividades maliciosas conduzidas a partir de dispositivos infectados podem ser erroneamente atribuídas àqueles que foram realmente vítimas do ator. Os recursos incorporados nos vários estágios e plugins do malware são extremamente versáteis e permitiriam que o ator aproveitasse os dispositivos de várias maneiras.

Atores avançados de ameaças, incluindo Estados-nação, tentarão tornar a atribuição de suas atividades cibernéticas extremamente difícil, a menos que seja de seu interesse que seja abertamente conhecido que eles realizaram um ato específico. Para esse fim, os agentes de ameaças avançadas usam várias técnicas, incluindo a infraestrutura de cooptação de propriedade de outra pessoa para conduzir suas operações. O ator poderia facilmente usar dispositivos infectados com este malware como pontos de salto antes de se conectar à vítima final para ofuscar seu verdadeiro ponto de origem.

O malware

Também pode ser aproveitado para coletar dados que fluem pelo dispositivo. Isso pode ser para propósitos simples de coleta de dados ou para avaliar o valor potencial da rede que o dispositivo atende. Se a rede foi considerada como tendo informações de potencial interesse para o agente de ameaça, ela pode optar por continuar coletando conteúdo que passa pelo dispositivo ou se propagar para a rede conectada para coleta de dados. No momento desta publicação, não conseguimos adquirir um plug-in de terceiro estágio que permitisse uma exploração adicional da rede servida pelo dispositivo. No entanto, vimos indícios de que ela existe e avaliamos que é altamente provável que um ator tão avançado incluísse naturalmente essa capacidade de malware que é modular.

Por fim, esse malware pode ser usado para conduzir um ataque destrutivo em grande escala usando o comando “kill”, que tornaria inutilizáveis alguns ou todos os dispositivos físicos. Este comando está presente em muitas das amostras do estágio 2 que observamos, mas também pode ser acionado utilizando o comando “exec” disponível em todas as amostras do estágio 2. Na maioria dos casos, essa ação é irrecuperável pela maioria das vítimas, exigindo capacidades técnicas, know-how ou ferramentas que nenhum consumidor deve ter. Estamos profundamente preocupados com essa capacidade, e é uma das razões que motivaram a pesquisa silenciosa dessa ameaça nos últimos meses.

Atividades observadas de preocupação

Conforme pesquisamos essa ameaça, implementamos o monitoramento e a varredura para entender melhor o escopo dessa ameaça e os comportamentos dos dispositivos infectados. Nossa análise mostrou que essa é uma ameaça global amplamente implantada que está buscando ativamente aumentar sua área de cobertura. Enquanto nossa pesquisa continua, também observamos atividade potencialmente associada a esse ator que indica possível atividade de exfiltração de dados.

No início de maio, observamos dispositivos infectados realizando varreduras TCP nas portas 23, 80, 2000 e 8080. Essas portas são indicativas de varredura de dispositivos adicionais Mikrotik e QNAP NAS, que podem ser encontrados usando essas portas. Essas verificações segmentam dispositivos em mais de 100 países.

Também usamos nossa telemetria para descobrir dispositivos potencialmente infectados globalmente. Avaliamos seu comportamento coletivo para tentar identificar recursos adicionais da infraestrutura C2. Muitos desses IPs de vítimas pareciam demonstrar comportamento que indicava fortemente a exfiltração de dados.

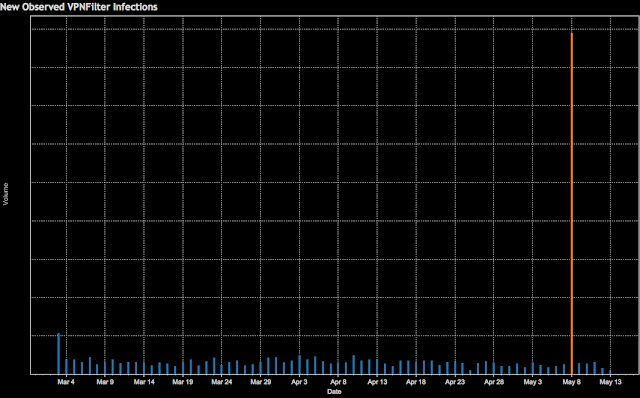

Finalmente, em 8 de maio, observamos um aumento acentuado na atividade de infecção VPNFilter. Quase todas as vítimas recém-adquiridas estavam localizadas na Ucrânia. Também digno de nota, a maioria das infecções ucranianas compartilhava uma infra-estrutura separada do estágio 2 C2 do resto do mundo, no IP 46.151.209 [.] 33. Por este ponto, estávamos cientes da sobreposição de código entre BlackEnergy e VPNFilter e que o momento dos ataques anteriores na Ucrânia sugeriam que um ataque poderia ser iminente. Considerando cada um desses fatores e consultando nossos parceiros, iniciamos imediatamente o processo de abertura de capital antes de concluir nossa pesquisa.

À medida que continuamos a avançar com a divulgação pública, observamos outro aumento substancial nas vítimas do VPNFilter recém-adquiridas com foco na Ucrânia em 17 de maio. Isso continuou a impulsionar nossa decisão de publicar nossa pesquisa o mais rápido possível.

|

| Diagrama 1. Novas infecções VPNFilter observadas ao longo do tempo |

Defesa contra esta ameaça

A defesa contra essa ameaça é extremamente difícil devido à natureza dos dispositivos afetados. A maioria deles está conectada diretamente à Internet, sem dispositivos ou serviços de segurança entre eles e os invasores em potencial. Esse desafio é aumentado pelo fato de que a maioria dos dispositivos afetados tem vulnerabilidades publicamente conhecidas que não são convenientes para o usuário comum corrigir. Além disso, a maioria não possui recursos anti-malware integrados. Esses três fatos juntos tornam essa ameaça extremamente difícil de combater, resultando em oportunidades extremamente limitadas para interceptar malware, remover vulnerabilidades ou bloquear ameaças.

Apesar desses desafios, a Talos lançou proteções para essa ameaça de múltiplos ângulos, para tentar aproveitar as opções limitadas que existem. Desenvolvemos e implantamos mais de 100 assinaturas do Snort para as vulnerabilidades conhecidas publicamente para os dispositivos associados a essa ameaça. Essas regras foram implantadas no set público do Snort e podem ser usadas por qualquer pessoa para ajudar a defender seus dispositivos.

Além disso, fizemos a lista negra habitual de domínios / IPs conforme apropriado e condenando os hashes associados a essa ameaça para cobrir aqueles que estão protegidos pelo ecossistema Cisco Security. Entramos em contato com a Linksys, a Mikrotik, a Netgear, a TP-Link e a QNAP em relação a esse problema. (Nota: A QNAP tem conhecimento de certos aspectos do VPNFilter e trabalhos feitos anteriormente para combater a ameaça).Aliança da Ameaça Cibernética antes desta publicação, para que possam agir rapidamente para ajudar a combater essa ameaça de forma mais ampla.

Recomendações

Recomendamos que:

- Os usuários dos roteadores SOHO e / ou dos dispositivos NAS os redefinem para os padrões de fábrica e os reinicializam para remover os malwares potencialmente destrutivos e não persistentes dos estágios 2 e 3.

- Os provedores de serviços de Internet que fornecem roteadores SOHO para seus usuários reinicializam os roteadores em nome de seus clientes.

- Se você tiver algum dos dispositivos conhecidos ou suspeitos de serem afetados por essa ameaça, é extremamente importante que você trabalhe com o fabricante para garantir que o dispositivo esteja atualizado com as versões de patch mais recentes. Se não, você deve aplicar os patches atualizados imediatamente.

- Os ISPs trabalham de forma agressiva com seus clientes para garantir que seus dispositivos sejam corrigidos para as versões mais recentes de firmware / software.

Devido ao potencial de ação destrutiva por parte do agente de ameaça, recomenda-se, com muita cautela, que essas ações sejam tomadas para todos os dispositivos SOHO ou NAS, sejam ou não conhecidos por serem afetados por essa ameaça.

Detalhes técnicos em vários estágios

EXPLORAÇÃO

No momento desta publicação, não temos provas definitivas de como o agente de ameaça está explorando os dispositivos afetados. No entanto, todas as marcas / modelos afetados que descobrimos tinham vulnerabilidades públicas bem conhecidas. Como os agentes de ameaças avançados tendem a usar apenas os recursos mínimos necessários para atingir suas metas, avaliamos com grande confiança que o VPNFilter não exigia técnicas de exploração de dia zero.

ESTÁGIO 1 (CARREGADOR PERSISTENTE)

O malware do estágio 1 do VPNFilter infecta os dispositivos que executam o firmware com base no Busybox e no Linux e é compilado para várias arquiteturas de CPU. O principal objetivo desses binários de primeiro estágio é localizar um servidor que forneça um segundo estágio mais completo e baixar e manter a persistência para o próximo estágio em dispositivos infectados. Ele é capaz de modificar valores de memória de configuração não volátil (NVRAM) e adiciona-se ao crontab, o programador de tarefas do Linux, para obter persistência. Isso é um desvio do malware IoT anterior, como o Mirai, que é efêmero e desaparece com uma simples reinicialização do dispositivo.

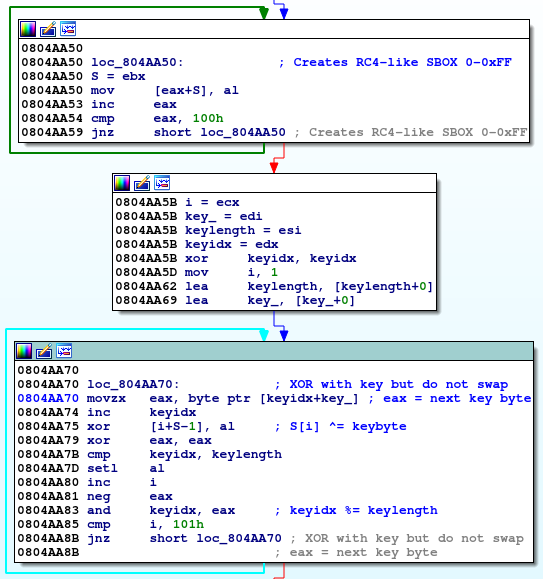

Talos analisou amostras para processadores MIPS e x86. A comunicação C2 e downloads adicionais de malware ocorrem em conexões criptografadas por Tor ou SSL. Embora os próprios binários não sejam ofuscados além de serem removidos, algumas cadeias de caracteres são armazenadas em um formato criptografado e são apenas descriptografadas em tempo de execução. A rotina de descriptografia parecia suspeitamente semelhante à RC4 na análise estática, mas parece que os autores de malware erraram a inicialização das S-boxes. Durante a etapa de permutação, os valores são XOR, mas não trocados. A análise desta implementação do RC4 mostra que é idêntica à implementação usada no BlackEnergy, que é acreditado pelos órgãos de segurança para se originar de um ator estadual.

A inicialização RC4 XORs os valores na fase de permutação da inicialização do estado interno. Como você pode ver no último bloco básico, o código não troca os valores de S [i] e S [j] (comparado ao pseudo código RC4 abaixo).

Depois que o malware conclui a inicialização, ele começa a baixar as páginas dos URLs iniciais. No cache de amostras do MIPS e em todas as URLs, exceto uma, do exemplo x86, as URLs apontavam para o Photobucket.com, um host de compartilhamento de imagens. O malware faz o download da primeira imagem da galeria em que o URL está fazendo referência e, em seguida, continua a extrair o endereço IP do servidor de download. O endereço IP é extraído de seis valores inteiros para latitude e longitude GPS na informação EXIF.

Se o estágio 1 não conseguir se conectar, baixar uma imagem ou obter um endereço IP com êxito através de uma imagem do Photobucket, o malware entrará em contato com um domínio de backup, para saber [.] Com, baixar uma imagem e tentar o mesmo processo.

Se a tentativa para o domínio de backup falhar, o estágio 1 abrirá um ouvinte que aguarda que um pacote de acionador específico abra uma conexão para o ator se conectar interativamente ao dispositivo. Quando o listener é aberto, ele verifica seu IP público de api.ipify [.] Org e o armazena para comparação posterior. Então, quando qualquer pacote chega em qualquer porta, o ouvinte executa uma série de verificações para identificar um pacote de acionador. Se o pacote atender a um conjunto predefinido de critérios, ele extrairá um endereço IP do pacote e tentará um download do estágio 2.

AÇÕES DE ESCUTA:

- Inspeciona todos os pacotes TCP / IPv4 com um conjunto de sinalizadores SYN

- Verifica se o IP de destino corresponde ao que encontrou quando o listener foi aberto (Nota: se o listener não conseguiu obter um IP de api.ipify [.] Org, ele ignorará essa verificação)

- Garante que o pacote tenha oito ou mais bytes

- Verifica os dados para os bytes \ x0c \ x15 \ x22 \ x2b

- Os bytes diretamente após esse marcador de 4 bytes são interpretados como um IP, de forma que \ x01 \ x02 \ x03 \ x04 se torna -> 1.2.3 [.] 4

- Chama para o IP recebido recentemente como de costume para a fase 2

- Confirma que o estágio 2 tem pelo menos 1.001 bytes (Nota: isso é muito menor do que os outros métodos de chamada que requerem que o estágio 2 seja 100.000 ou mais)

ESTÁGIO 2 (NÃO PERSISTENTE)

Inicialmente, o malware do estágio 2 configura o ambiente de trabalho criando uma pasta de módulos (/ var / run / vpnfilterm) e um diretório de trabalho (/ var / run / vpnfilterw). Posteriormente, ele será executado em um loop, onde primeiro se aproxima de um servidor C2 e, em seguida, executa os comandos recuperados do C2. Os nomes dos comandos são criptografados com a mesma função RC4 quebrada que no estágio 1. Felizmente, as versões mais antigas do exemplo do estágio 2 do x86 eram muito detalhadas e o debug imprimia todas as etapas executadas. Versões mais recentes do estágio x86 2 não continham as impressões de depuração, nem a amostra MIPS.

O exemplo x86 pode executar as seguintes operações:

- kill: Sobrescreve os primeiros 5.000 bytes de / dev / mtdblock0 com zeros e reinicializa o dispositivo (efetivamente usando o bloco).

- exec: Executa um comando shell ou plugin.

- tor: Define o sinalizador de configuração Tor (0 ou 1).

- cópia: copia um arquivo do cliente para o servidor.

- seturl: define o URL do painel de configuração atual.

- proxy: define o URL do proxy atual.

- port: define a porta do proxy atual.

- delay: Define o atraso entre as execuções do loop principal.

- reinicialização: Reinicializa o dispositivo se ele estiver ativo há mais de 256 segundos e o nome da construção estiver especificado no parâmetro.

- download: Faz o download de um URL para um arquivo. Isso pode ser aplicado a todos os dispositivos ou apenas a um determinado nome de compilação.

A amostra MIPS possui as seguintes operações adicionais:

- Parar: encerre o processo de malware.

- relay: Uma versão com erros ortográficos do comando `delay` da versão x86.

Até que o módulo Tor seja instalado, o estágio 2 usará um ou mais IPs armazenados em sua configuração como proxies SOCKS5 para o Tor e tentará se comunicar com um painel de controle também encontrado em sua configuração. Como no estágio 1, a comunicação entre o malware e o proxy será conectada por meio de uma conexão SSL verificada. Quando o módulo Tor é instalado, ele se conectará aos domínios .onion através do proxy SOCKS5 local fornecido pelo módulo em vez de HTTP simples. Usamos um proxy SOCKS5 falso, que redireciona todo o tráfego para o INetSim para análise.

Um exemplo de solicitação do malware para o servidor:

{

“uq”: “px (01: 02: 03: 04: 05: 06)”,

“pv”: “pPRXi686QNAPX86”,

“ad”: “10.0.0.1”,

“bv”: “0.11.1a / 0.3.9qa”,

“on”: “1”

}

O malware codifica essa solicitação em um objeto JSON, que é então codificado em base64 e enviado para o caminho /bin32/update.php no parâmetro HTTP POST “me”. O agente de usuário usado na solicitação é peculiar (Mozilla / 6.1 (compatível; MSIE 9.0; Windows NT 5.3; Trident / 5.0)), como uma versão “Windows NT 5.3” não existe.

- uq: Um ID exclusivo para o dispositivo infectado (o endereço MAC da interface de rede do malware).

- pv: a versão da plataforma em que o malware está sendo executado

- ad: o endereço IP público do dispositivo do malware

- bv: Versão do carregador do estágio 1 (0.3.9qa) e do binário do estágio 2 (0.11.1a)

- nn: o nome do nó

- tn: A bandeira do Tor

- on: a bandeira da cebola

A resposta do servidor à mensagem:

{

“tr”: 3060,

“pxs”: [“217.12.202.40”, “94.242.222.68”, “91.121.109.209”],

“tor”: “tor 1”,

“mds” : []

}

- tr: Define o atraso do loop principal.

- pxs: lista de painéis aos quais se conectar. Estes são os servidores C2.

- tor: Define o nome e a versão do módulo Tor.

- mds: uma lista de módulos para buscar. Cada entrada está no formato “<command_id> <module_id> <module_name> <module_args (base64-codificada)>”. O malware baixará o módulo de /bin32/update.php configurando o parâmetro POST para o nome do módulo com a arquitetura anexada, por exemplo, tor_i686 para o módulo Tor, e executará em cada iteração. Uma lista em branco de comandos (como na resposta de exemplo acima) limpará todos os comandos existentes, desativando-os e eliminando todos os processos em execução associados a eles.

ESTÁGIO 3 (NÃO PERSISTENTE)

Nós analisamos dois módulos de plugins para o malware, um sniffer de pacotes e um plug-in de comunicação que permite que o malware se comunique através do Tor. Avaliamos com grande confiança que provavelmente existem vários outros que ainda não descobrimos. Entre as amostras iniciais que o Talos adquiriu, havia um plugin para o estágio 2 do MIPS, que é um sniffer de pacotes. Ele intercepta todo o tráfego de rede por meio de um soquete bruto e procura cadeias de caracteres usadas em autenticações básicas de HTTP. Além disso, rastreia especificamente os pacotes Modbus TCP / IP. O arquivo de log resultante é colocado no diretório de trabalho do estágio 2, / var / run / vpnfilterw. Isso permite que os invasores entendam, capturem e rastreiem o tráfego que flui pelo dispositivo.

O módulo de plug-in Tor está parcialmente ligado ao estágio 2, mas possui um executável Tor separado, que é baixado para / var / run / tor e executado em um processo separado do estágio 2. O binário Tor se parece com o cliente Tor padrão, no forma de um binário estaticamente ligado e despojado. Ele cria um arquivo de configuração em / var / run / torrc e um diretório de trabalho em / var / run / tord.

CONCLUSÃO

VPNFilter é uma ameaça expansiva, robusta, altamente capaz e perigosa que tem como alvo dispositivos que são difíceis de defender. Sua estrutura altamente modular permite mudanças rápidas na infra-estrutura operacional do ator, atendendo a seus objetivos de atribuição incorreta, coleta de inteligência e encontrar uma plataforma para conduzir ataques.

A capacidade destrutiva nos interessa particularmente. Isso mostra que o ator está disposto a gravar os dispositivos dos usuários para encobrir seus rastros, indo muito além de simplesmente remover rastros do malware. Se fosse adequado aos seus objetivos, esse comando poderia ser executado em larga escala, potencialmente inutilizando centenas de milhares de dispositivos, desabilitando o acesso à Internet para centenas de milhares de vítimas em todo o mundo ou em uma região focada onde isso serviria aos propósitos do ator.

Embora a ameaça aos dispositivos de IoT não seja novidade, o fato de esses dispositivos estarem sendo usados por agentes de estado-nação avançados para realizar operações cibernéticas, o que poderia resultar na destruição do dispositivo, aumentou muito a urgência de lidar com essa questão. . Pedimos a toda a comunidade de segurança que se junte a nós para combater agressivamente essa ameaça.

Continuaremos a monitorar o VPNFilter e trabalhar com nossos parceiros para entender a ameaça à medida que ela continua a evoluir, a fim de garantir que nossos clientes permaneçam protegidos e que o público seja informado.

IOCs

Como dito anteriormente, suspeitamos que existam IOCs adicionais e versões deste malware que não conhecemos atualmente. A seguinte lista de IOCs compreende o que conhecemos nesta data.

Domínios e IPs conhecidos do C2

ASSOCIADO AO 1º ESTÁGIO

photobucket [.] com / user / nikkireed11 / biblioteca photobucket [.] com / user / kmila302 / biblioteca photobucket [.] com / usuário / lisabraun87 / biblioteca photobucket [.] com / usuário / eva_green1 / biblioteca photobucket [.] com / usuário / monicabelci4 / biblioteca photobucket [.] com / user / katyperry45 / biblioteca photobucket [.] com / usuário / saragray1 / biblioteca photobucket [.] com / usuário / millerfred / library photobucket [.] com / usuário / jeniferaniston1 / library photobucket [.] com / user / amandaseyfried1 / biblioteca photobucket [.] com / usuário / suwe8 / biblioteca photobucket [.] com / user / bob7301 / biblioteca toknowall [.] com

ASSOCIADO AO 2º ESTÁGIO

91.121.109 [.] 209

217.12.202 [.] 40

94.242.222 [.] 68

82.118.242 [.] 124

46.151.209 [.] 33

217.79.179 [.] 14

91.214.203 [.] 144

95.211 .198 [.] 231

195.154.180 [.] 60

5.149.250 [.] 54

91.200.13 [.] 76

94.185.80 [.] 82

62.210.180 [.] 229

zuh3vcyskd4gipkm [.] Cebola / bin32 / atualização .php

Hashes de Arquivo Conhecidos

1ST STAGE MALWARE

50ac4fcd3fbc8abcaa766449841b3a0a684b3e217fc40935f1ac22c34c58a9ec

0e0094d9bd396a6594da8e21911a3982cd737b445f591581560d766755097d92

MALWARE DO 2º ESTÁGIO

9683b04123d7e9fe4c8c26c69b09c2233f7e1440f828837422ce330040782d17

d6097e942dd0fdc1fb28ec1814780e6ecc169ec6d24f9954e71954eedbc4c70e

4b03288e9e44d214426a02327223b5e516b1ea29ce72fa25a2fcef9aa65c4b0b

9eb6c779dbad1b717caa462d8e040852759436ed79cc2172692339bc62432387

37e29b0ea7a9b97597385a12f525e13c3a7d02ba4161a6946f2a7d978cc045b4

776cb9a7a9f5afbaffdd4dbd052c6420030b2c7c3058c1455e0a79df0e6f7a1d

8a20dc9538d639623878a3d3d18d88da8b635ea52e5e2d0c2cce4a8c5a703db1

0649fda8888d701eb2f91e6e0a05a2e2be714f564497c44a3813082ef8ff250b

PLUGINS DO 3º ESTÁGIO

f8286e29faa67ec765ae0244862f6b7914fcdde10423f96595cb84ad5cc6b344

afd281639e26a717aead65b1886f98d6d6c258736016023b4e59de30b7348719

IMPRESSÕES DIGITAIS DE CERTIFICADO AUTOASSINADO

d113ce61ab1e4bfcb32fb3c53bd3cdeee81108d02d3886f6e2286e0b6a006747

c52b3901a26df1680acbfb9e6184b321f0b22dd6c4bb107e5e071553d375c851

f372ebe8277b78d50c5600d0e2af3fe29b1e04b5435a7149f04edd165743c16d

be4715b029cbd3f8e2f37bc525005b2cb9cad977117a26fac94339a721e3f2a5

27af4b890db1a611d0054d5d4a7d9a36c9f52dffeb67a053be9ea03a495a9302

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

fb47ba27dceea486aab7a0f8ec5674332ca1f6af962a1724df89d658d470348f

b25336c2dd388459dec37fa8d0467cf2ac3c81a272176128338a2c1d7c083c78

cd75d3a70e3218688bdd23a0f618add964603736f7c899265b1d8386b9902526

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

909cf80d3ef4c52abc95d286df8d218462739889b6be4762a1d2fac1adb2ec2b

044bfa11ea91b5559f7502c3a504b19ee3c555e95907a98508825b4aa56294e4

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

8f1d0cd5dd6585c3d5d478e18a85e7109c8a88489c46987621e01d21fab5095d

d5dec646c957305d91303a1d7931b30e7fb2f38d54a1102e14fd7a4b9f6e0806

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

Dispositivos Afetados Conhecidos

Os seguintes dispositivos são conhecidos por serem afetados por essa ameaça. Com base na escala desta pesquisa, muitas de nossas observações são remotas e não estão no dispositivo, portanto, é difícil determinar números e modelos específicos de versões em muitos casos. Deve-se notar que todos esses dispositivos têm vulnerabilidades conhecidas publicamente associadas a eles.

Dadas nossas observações com essa ameaça, avaliamos com grande confiança que essa lista está incompleta e que outros dispositivos podem ser afetados.

DISPOSITIVOS LINKSYS:

E1200

E2500

WRVS4400N

VERSÕES DO MIKROTIK ROUTEROS PARA CLOUD CORE ROUTERS:

1016

1036

1072

DISPOSITIVOS NETGEAR:

DGN2200

R6400

R7000

R8000

WNR1000

WNR2000

DISPOSITIVOS QNAP:

TS251

TS439 Pro

Outros dispositivos QNAP NAS executando o software QTS

DISPOSITIVOS TP-LINK:

R600VPN

COBERTURA

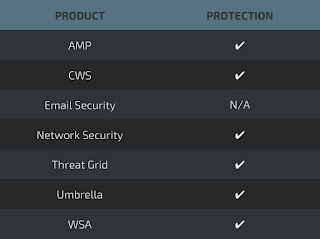

Os clientes da Cisco são protegidos por essa ameaça pela Proteção Avançada contra Malware da Cisco (AMP), pela Segurança na Web (CWS), pela Segurança de Rede, pelo ThreatGrid, pela Umbrella e pelo Web Security Appliance (WSA). Além disso, o StealthWatch e o StealthWatch Cloud podem ser utilizados para encontrar dispositivos que se comuniquem com os endereços e domínios C2 IP conhecidos.

No StealthWatch, dois itens precisam ser configurados para enviar um alerta de que existem comunicações para endereços IP nefastos.

- A primeira etapa é criar um novo grupo de hosts chamado “VPNFilter C2” em hosts externos usando a interface de usuário Java.

- Depois que isso for criado, você provavelmente desejará validar que não há comunicações ativas em andamento no momento.

- Essa validação pode ser obtida clicando com o botão direito do mouse no grupo de hosts “VPNFilter C2” criado recentemente e navegando até Top -> Conversations -> Total.

- Quando estiver visualizando essas conversas principais, você poderá ver facilmente se há tráfego ativo.

- No caso de não haver tráfego ativo, um alarme pode ser criado para gerar alertas no caso de o tráfego de ou para qualquer um dos hosts “VPNFilter C2” ser observado.

- Esse alarme pode ser configurado criando um evento personalizado e selecionando os hosts ou objetos apropriados na interface com o usuário da web.

DETECÇÃO SNORT ESPECÍFICA DE VPNFILTER:

45563 45564 46782 46783

REGRAS DO SNORT QUE PROTEGEM CONTRA VULNERABILIDADES CONHECIDAS EM DISPOSITIVOS AFETADOS:

25589 26276 26277 26278 26279 29830 29831 44743 46080 46081 46082 46083 46084 46085 46086 46287 46121 46122 46123 46124 41445 44971 46297 46298 46300 46300 46305 46306 46307 46309 46310 46315 46335 46340 46341 46376 46377 37963 45555 46076 40063 44643 44790 26275 35734 41095 41096 41504 41698 41699 41700 41748 41749 41750 41751 44687 44688 44698 44699 45001 46312 46313 46314 46317 46318 46322 46323 40866 40907 45157

ASSINATURAS CLAMAV:

Unix.Trojan.Vpnfilter-6425811-0

Unix.Trojan.Vpnfilter-6425812-0

Unix.Trojan.Vpnfilter-6550590-0

Unix.Trojan.Vpnfilter-6550591-0

Unix.Trojan.Vpnfilter-6550592-0

Fonte: talosintelligence.com